Imprescindibles de Seguridad en la tecnología legal que vayas a implementar

Sin ánimo de ofender, pero no somos Marketing, y cuando hablamos de implementar tecnología legal o LegalTech, lo primero es hacer una due diligence de cuáles son las prestaciones y protocolos de seguridad que tiene la herramienta que estamos valorando contratar.

Para la mayoría de comprobaciones, no necesitaremos a una persona de IT para hacer esta labor, de hecho, los items de seguridad que te traemos hoy podrás cotejarlos por cuenta propia, aun sin tener conocimientos técnicos avanzados.

Índice:

SSO (Single Sign-On)

El SSO es uno de los principales aspectos de seguridad que las organizaciones suelen demandar a sus proveedores, es importante que lo conozcas.

Este sistema te permite acceder a múltiples servicios y aplicaciones con una única autenticación, en lugar de tener que iniciar sesión por separado. En otras palabras, las credenciales ingresadas una vez a través de SSO serán válidas para todos los servicios y aplicaciones que esten vinculados a ese sistema de SSO.

SSO con doble factor (2FA)

El doble factor, o autenticación de dos factores (2FA), es una capa adicional de seguridad que se utiliza para asegurar que el usuario que intenta acceder a una cuenta o un sistema es realmente quien dice ser.

Estos dos factores suelen ser una contraseña, DNI o correo electrónico, más un código de verificación temporal enviado a través de SMS o correo electrónico.

Por lo tanto, un SSO con doble factor es uno de los protocolos de seguridad más interesantes, tanto por la comodidad que supone para el usuario, como por nivel de seguridad proporcionado.

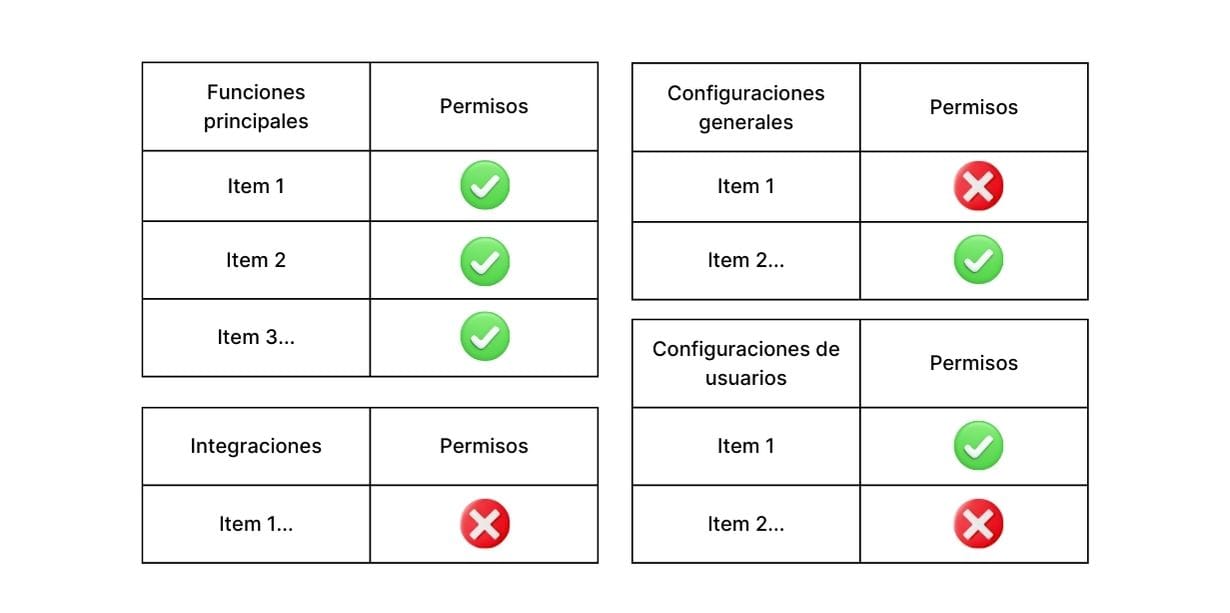

Granularidad de permisos

Mediante esta funcionalidad, el usuario administrador de la herramienta podrá configurar los diferentes permisos de los usuarios con el fin de prevenir errores involuntarios o usos malintencionados del usuario y favorecer el acceso y la experiencia óptima del usuario.

Cuanto mayor sea la profundidad de esta configuración, mayor seguridad, evalúa con detalle este aspecto de la herramienta.

Principio mínimo de acceso

Este principio consiste en otorgar el mínimo acceso posible a nuevos usuarios con el objetivo de que seas tú, como administrador, quien edite estos permisos manualmente. Es una medida de precaución en caso de dar de alta a usuarios erróneos o a usuarios nóveles que puedan cometer algún error de uso involuntario.

Privado versus Público

Es interesante que la herramienta te dé la oportunidad de trabajar en un entorno privado o público a nivel de visibilidad del resto de usuarios.

El entorno privado te ofrece la seguridad de poder hacer pruebas internas y prototipos sin miedo a que otros usuarios intervengan en el proceso. Incluso es interesante para generar copias de seguridad de aquello que se encuentre con visibilidad pública.

Bloquear la edición

Esta funcionalidad es esencial para prácticamente cualquier herramienta LegalTech. Esta opción te permitirá bloquear la edición de cualquier aspecto que sea público para otros usuarios y sensible dentro de la herramienta.

Es una medida de prevención para que, aquello que has bloqueado, solo se pueda consultar y/o utilizar, pero no modificar o eliminar.

Función de autoguardado

A través de esta función, el usuario no perderá su progreso en la plataforma si se cierra la sesión, se apaga el ordenador/móvil o se pierde la conexión a internet.

Es un imprescindible en cualquier herramienta, comprueba que cuentas con él.

Extra: Firma de DPA

El DPA define las responsabilidades de ambas partes en lo que respecta a la protección de datos. Aunque no es imprescindible, en este acuerdo se definen cuestiones como:

- Las partes interesadas: controlador y procesador de los datos, subprocesadores…

- Obligaciones del procesador. Aquí, el proveedor debe establecer cuáles son las medidas de seguridad que establecerá para proteger tus datos, cómo se notificará en caso de que los datos sean violados, y también debe manifestar su conformidad para participar en procedimientos de auditoría.

- Obligaciones y derechos del controlador. El controlador normalmente se conserva el derecho de ejecutar auditorías para garantizar que el procesador está cumpliendo con sus obligaciones y el derecho de solicitar pruebas de cumplimiento del DPA y GDPR.

- Borrado de datos. Se especificará cómo y cuándo el proveedor eliminará los datos de manera definitiva: al término del contrato, si el controlador lo solicita… Hay regulaciones específicas que facilitan un marco para la conservación y borrado de datos, por ejemplo, la ley de Prevención de Blanqueo de Capitales en España detalla hasta 10 años de conservación de la información, desde la conclusión del contrato hasta la eliminación total de los datos.

¿Te ha servido este post?

Sigue aprendiendo en nuestra newsletter para apasionados del mundo legal & compliance. ¡Nos vemos dentro!